Ataques internos, ¿estamos preparados?

En artículos anteriores hemos desarrollado el tema de la clasificación de datos, los cuales podemos decir que son de tipo estructurado, no estructurado o semi estructurado. Además, se puede decir que estadísticamente la información de tipo no estructurada representa aproximadamente el 80% de la información de una organización, lo cual hace que sea objeto de ataques que busquen robar, modificar o secuestrar toda esta información.

Es por lo anterior que hoy día toda organización invierte grandes sumas de dinero y esfuerzo en mantener un perímetro seguro adquiriendo Firewalls, servidores de VPN, DNS y demás dispositivos para el control del perímetro. Esto genera que los atacantes externos a la red de la organización tengan que trabajar para evadir estos controles y probablemente no puedan entrar, aunque el riesgo siempre existe.

Ahora bien, nos hemos preguntado alguna vez ¿qué pasaría si el ya atacante esta interno a la organización?, ¿podría este acceder a toda la información que desee sin que sea detectado?, ¿puede este copiar archivos y extraerlos?, ¿podría encriptar información para luego cobrar un rescate? Pues este tipo de comportamientos representa aproximadamente el 70% de los ataques que sufre una organización según estadísticas recolectadas de distintas organizaciones alrededor del mundo.

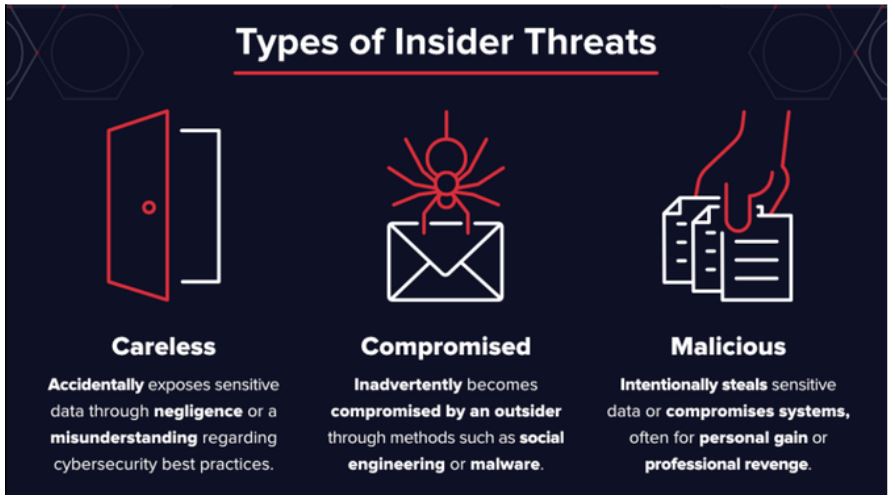

Estos atacantes internos se pueden describir en dos tipos de perfiles, los maliciosos y los descuidados, ambos son vulnerabilidades que debemos identificar y controlar, ya que al ser usuarios internos poseen altos privilegios de acceso a la información organizacional.

Los usuarios descuidados son aquellos que no tienen la intención de realizar ataques, pero debido a desconocimiento o descuidos en cuanto a los tratamientos de seguridad que se deben seguir internamente a una red exponen sus claves a algún atacante, el cual aprovecha esta información para realizar el robo de información.

Los usuarios maliciosos son los mas peligrosos de los atacantes internos que pueden existir, ya que son empleados, clientes o proveedores que conscientemente realizan el ataque utilizando los privilegios que poseen en la red para acceder a información sensible o confidencial. Existen múltiples razones por la cual una persona ligada a la organización realizaría un ataque como pueden ser disgustos con el clima organizacional o salarios devengados, despidos por parte de la organización, venta de información a la competencia o muchas más.

Es por esto que según las buenas prácticas de administración de perfiles descritas en la norma ISO27001 se plantea crear un modelo de menor privilegio, el cual consiste en dar a los usuarios el acceso solamente a la información que requiere para realizar las labores dentro de la organización, cuidando que no tenga acceso a información que no sea de su incumbencia.

Es por esto que según las buenas prácticas de administración de perfiles descritas en la norma ISO27001 se plantea crear un modelo de menor privilegio, el cual consiste en dar a los usuarios el acceso solamente a la información que requiere para realizar las labores dentro de la organización, cuidando que no tenga acceso a información que no sea de su incumbencia.

Con Varonis podemos garantizar que este modelo de menor privilegio sea implementado, revisado y sostenido ya que podemos identificar el árbol completo de privilegios que tienen sobre los usuarios sobre la información no estructurada, pudiendo fácilmente modificar dichos permisos, además asignando funciones de administrador al propietario de la información, el cual es fácilmente identificable usando la herramienta. Además, podemos generar alertas cuando un usuario interno este intentando realizar acciones no permitidas pudiendo llegar a bloquear al usuario dentro del directorio activo de la Organización.

Nosotros en Setronics, como parthner de la solución Varonis estamos a la completa disponibilidad de realizar una reunión con el personal de seguridad e infraestructura de su organización, realizar un demo de la herramienta y generar una prueba de concepto sin compromiso ni costos generados, puede contactarnos para mayor información al respecto.

Mayor información: +57 1 4321757 o +57 33125085416 o escríbanos a: contactenos@setronics.net